LA CRYPTOLOGIE, SES PREMIERS PAS

DE L'ANTIQUITE AU MOYEN ÂGE

Il y a près de 4000 ans, dans une ville du bord du Nil, des scribes tracent des hiéroglyphes inusités (inhabituels). Le but n'est pas de rendre le texte incompréhensible, mais plutôt de lui conférer un caractère plus solennel. C'est comme si on lisait à la place de "1863" : "l'an de grâce mil huit cent soixante trois". Ainsi l'inscription contenait le premier caractère volontaire de la cryptographie : une modification volontaire de l'écriture.

Dès lors, apparut en Egypte un engouement pour la modification des hiéroglyphes. Les scribes rédigeaient délibérément leurs écritures de façon moins claires sur les pierres funéraires pour soit disant attirer l'attention des lecteurs. Ces inscriptions possédaient le deuxième élément essentiel de la cryptographie : le secret.

Cependant cette méthode échoua complètement car au lieu d'intéresser les égyptiens, elle éteignit jusqu'au moindre désir de lire l'introduction d'une sorte de cryptographie.

Il n'est pourtant pas certain que la cryptographie fût pratiquée en Egypte. En Chine, par contre, nous avons plus de preuves. Les Chinois utilisaient précisément la stéganographie qui préfère dissimuler le message secret à transmettre. Ils employaient généralement du papier ou de la soie pour le message qu'ils roulaient en boule et recouvreient de cire. Le porteur le dissiumulait alors sur lui ou l'avalait.

Cependant la Chine n'a jamais vraiment pratiqué la cryptographie. Pourquoi cela, sachant que ce pays a longtemps surclassé les autres civilisations ? La remarque du professeur Owen Lattimore de l'université de Leeds peut apporter une réponse : "Bien que l'écriture soit très ancienne dans la culture chinoise, sa pratique fut toujours limitée à une si petite minorité que l'écriture elle-même était un code". L'émetteur ne prenait donc pas forcément soin du secret de son message.

Owen Lattimore

A l'Ouest de la Chine, l'Inde, plusieurs sortes de modes de communications secrètes étaient connues. Notamment dans le célèbre ouvrage, le "Kama Sutra", l'écriture secrète figure parmi les soixante-quatre compétences que les femmes doivent savoir pratiquer. Mais aussi dans un ouvrage classique de la science politique, "L'Artha-Sastra" de Kautilya, écrit entre 321 et 300 avant J.C. où il recommandait de faire appel à la cryptographie pour recueillir des renseignements : "... il peut essayer de se renseigner [pour savoir l'état de la loyauté du peuple] en écoutant les bavardages des mendiants, des ivrognes ou des fous [...], ou en prenant connaissance des graffitis écrits sur les lieux de pèlerinage ou dans les temples, ou bien en déchiffrant les inscriptions ou les écritures secrètes." Bien qu'il ne donne aucune indication sur la manière de décrypter, le fait qu'il en connaisse la possibilité suggère une "naissance" de la cryptographie. C'est la première fois que la cryptanalyse est mentionnée dans l'histoire, à un des fins principalement politiques.

Kautilya

La Mésopotamie, autre grande civilisation de l'Antiquité, atteignit un niveau cryptologique étonnemment moderne. On retrouva à Suse (Iran actuel) des fragments de tablettes où des nombres correspondaient à des mots.

Cependant, du fait de l'usure du temps, ces tablettes ne se sont pas conservées entièrement, ce qui empêche une étude complète et des conclusions exactes quand à son utilité pour la cryptographie.

La Grèce, grande population de l'Antiquité, avec Sparte, la plus guerrière des cités grecques, a conçu le premier procédé de chiffrement militaire. Dès le Vème siècle avant J.C., elle employait un instrument appelé "scytale", le premier utilisé en cryptographie et fonctionnant selon le principe de transposition (les lettres sont mélangées). Il consistait en un axe de bois autour duquel on enroulait, en spires (Tour complet d'une spirale) jointives, un ruban de papyrus, cuir ou parchemin. Le texte était écrit sur le ruban qui était ensuite déroulé tel quel pour le destinataire. Le récepteur du message réenroulait la bande sur un bâton de même diamètre que le premier. Les mots chevauchaient alors les spires et le texte se reformait. Thucydide ou Plutarque mentionnent l'utilisation de ce procédé par les Spartes vers 475 avant J.C.

Une scytale

Chaque lettre peut être ainsi représentée par un groupe de deux chiffres : celui de sa ligne et celui de sa colonne. Ainsi e=15, v=51,...

Polybe proposait de transmettre ces nombres au moyen de torches. Une dans la main droite et cinq dans la main gauche pour e par exemple. Cela permettait donc de transmettre des messages sur de longue distance.

Malheureusement, Polybe ne relate aucune utilisation de son procédé révolutionnaire. Les premières utilisations confirmées du principe de substitution se sont vues dans les opérations militaires avec notamment les romains et le plus grand d'entre eux : César. Il écrivait à Ciceron en remplaçant chaque lettre claire par celle située 3 rangs plus loin dans l'alphabet.

Jusqu'au moyen-âge, il n'y a eu aucune recherche suivie en matière de cryptanalyse. Elle voit le jour chez les Arabes. Ils consignèrent par écrit des méthodes pour déchiffrer. Cet intérêt pour la cryptologie se manifesta dès 855 avec le savant Abu Bakar ben Wahshiyya qui mentionne plusieurs alphabets secrets traditionnels. A cette époque, les gens imaginent un côté magique à la cryptologie. Dès ses débuts, elle a été employée pour dissimuler les fragments essentiels des écrits traitant de cet inquiétant sujet qu'est la magie. Des procédés stéganographiques comme les encres sympathiques, leur paraissaient peut-être inexplicables. Loin de s'inquiéter à propos de cela, les Arabes utilisèrent qu'en de rares occasions, leurs moyens de chiffrement. Cependant la science arabe en matière de cryptologie est exposée dans la "subh al-a sha", encyclopédie en 14 volumes. Elle fut achevée en 1412. De nouvelles méthodes de transposition et substitution appraissent grâce à cet ouvrage, avec notamment plusieurs représentations cryptographiques pour une même lettre. Mais ces innovations sont éclipsées par une autre bien plus importante : un traité de cryptanalyse, le premier de l'histoire.

Le "subh al-a sha"

________________________________________________________________________

L'EVEIL DE L'OCCIDENT

L'Italie en 1467 a réussi avec un homme d'un génie exceptionnel, Leon Battista Alberti, à faire fortement évoluer la science des écritures secrètes. Il invente la substitution polyalphabétique, procédé permettant la correspondance de nombreux alphabets cryptés en un seul clair.

L'Italie en 1467 a réussi avec un homme d'un génie exceptionnel, Leon Battista Alberti, à faire fortement évoluer la science des écritures secrètes. Il invente la substitution polyalphabétique, procédé permettant la correspondance de nombreux alphabets cryptés en un seul clair.

Un moine bénédictin en 1518 conçut aussi un système de substitution polyalphabétique, Jean Trithème. Il utilisait un tableau qu'il appela "tabula recta".

Il chiffrait la première lettre avec le premier alphabet, la deuxième lettre avec le deuxième alphabet, et ainsi de suite.

En 1587, Marie Stuart (photo) passe au billot. Cette reine d'Ecosse est accusée d'avoir complotée le meurtre de sa soeur, la reine Elisabeth Ier d'Angleterre. Tout commence un quartde siècle plus tôt. Marie part épouser le roi français François II. C'est un mariage malheureux. La mort du souverain à 16 ans renvoie la belle reine dans ses plateaux brumeux écossais. Les seigneurs du royaume ne veulent cependant pas d'une reine forte. Ils humilient Marie pendant que les adeptes de la religion réformée menés par le prédicateur John Knox réclament la déchéance de la souveraine. Orgueuilleuse, cette dernière survit d'abord au milieu des crimes et des trahisons. Mal mariée, mal défendue, mal conseillée, elle finit par tomber. Ses ennemis écossais l'enferment dans le château de Lochleven. Elle s'évade en barque au milieu de la nuit. Ses partisans sont défaits à Langside. Elle cherche refuge en Angleterre.

En 1587, Marie Stuart (photo) passe au billot. Cette reine d'Ecosse est accusée d'avoir complotée le meurtre de sa soeur, la reine Elisabeth Ier d'Angleterre. Tout commence un quartde siècle plus tôt. Marie part épouser le roi français François II. C'est un mariage malheureux. La mort du souverain à 16 ans renvoie la belle reine dans ses plateaux brumeux écossais. Les seigneurs du royaume ne veulent cependant pas d'une reine forte. Ils humilient Marie pendant que les adeptes de la religion réformée menés par le prédicateur John Knox réclament la déchéance de la souveraine. Orgueuilleuse, cette dernière survit d'abord au milieu des crimes et des trahisons. Mal mariée, mal défendue, mal conseillée, elle finit par tomber. Ses ennemis écossais l'enferment dans le château de Lochleven. Elle s'évade en barque au milieu de la nuit. Ses partisans sont défaits à Langside. Elle cherche refuge en Angleterre.

Elle arrive dans un pays divisé où les droits de sa soeur à la couronne anglaise ont été contestés. Son royaume est en rpoie aux déchirements religieux. Fille bâtarde d'Henri VII, la "reine vierge" craint Marie Stuart, souveraine catholique populaire qui pourrait menacer son trône. Pour protéger Elisabeth, William Cecil et Francis Walsingham, les deux ministres cruels de la cour de Londres, veulent la perte de Marie. Humiliée, affaiblie, vieillie, la reine d'Ecosse ne renonce jamais. Elle continue de conspirer pour s'évader et reprendre ses droits. Ses partisans ont soudoyé un livreur de bière qui dissimule des messages dans les tonneaux livrés aux cuisines du château.

Pour plus de sûreté, les lettres sont trasncrites selon un code de substitution, variante  sophistiquée du code de César et dont Marie est devenue une bonne praticienne. Elle correspond ainsi avec les cours catholiques d'Europe, avec ses partisans d'Ecosse et même avec de jeunes chevaliers anglais qui ont pris fait et cause pour la reine emprisonnée. Le jeune Anthony Babington se propose avec quelques amis de donner un coup de main pour libérer la captive. Sûre de son code, Marie Stuart écrit, discute le projet, parle de détails, dates, expériences. Mais Walsingham (photo) a intercepté la corrsepondance. Il la fait parvenir à un redoutable cryptanalyste vénitien nommé Thomas Phelippes. Chacune des lettres de Marie est décodée avant de reprendre son chemin pour son destinataire. Du coup, Walsingham suit pas à pas le développement de la conspiration. Le projet d'évasion de suffit pas. Pour délivrer Elisabeth Ier de la menace représentée par Marie Stuart, il faut la compromettre dans son projet criminel. Walsingham va la mener à sa perte, non content de suivre au mot près le plan de l'ennemie. Il modifie le texte d'un lettre de Babington et propose l'assassinat de se soeur. Marie, certaine de la sûreté de son code, approuve le projet, écrivant en code des mots fatals qui rpouvent sa culpabilité. Walsingham a gagné. Les preuves sont là. Il saisit Marie et produit sa correspondance devant un tribunal. Marie Stuart est condamné à mort, mal protégée par la clé de ses messages.

sophistiquée du code de César et dont Marie est devenue une bonne praticienne. Elle correspond ainsi avec les cours catholiques d'Europe, avec ses partisans d'Ecosse et même avec de jeunes chevaliers anglais qui ont pris fait et cause pour la reine emprisonnée. Le jeune Anthony Babington se propose avec quelques amis de donner un coup de main pour libérer la captive. Sûre de son code, Marie Stuart écrit, discute le projet, parle de détails, dates, expériences. Mais Walsingham (photo) a intercepté la corrsepondance. Il la fait parvenir à un redoutable cryptanalyste vénitien nommé Thomas Phelippes. Chacune des lettres de Marie est décodée avant de reprendre son chemin pour son destinataire. Du coup, Walsingham suit pas à pas le développement de la conspiration. Le projet d'évasion de suffit pas. Pour délivrer Elisabeth Ier de la menace représentée par Marie Stuart, il faut la compromettre dans son projet criminel. Walsingham va la mener à sa perte, non content de suivre au mot près le plan de l'ennemie. Il modifie le texte d'un lettre de Babington et propose l'assassinat de se soeur. Marie, certaine de la sûreté de son code, approuve le projet, écrivant en code des mots fatals qui rpouvent sa culpabilité. Walsingham a gagné. Les preuves sont là. Il saisit Marie et produit sa correspondance devant un tribunal. Marie Stuart est condamné à mort, mal protégée par la clé de ses messages.

Giovanni Battista Belaso donne encore une fois un nouveau souffle à la cryptographie, homme si ordinaire que l'on ne sait presque rien de lui. Grâce à lui, un mot peut enfin servir de clé. C'est le << mot de passe >>. Cependant l'invention fût attribuée à un jeune prodige, futur fondateur de la première société scientifique, Giovanni Battista Porta, qui utilisait cette notion de clé littérale avec la première substitution à clé littérale de l'histoire de la cryptologie.

Il écrit en 1563 un livre "De Furtivis Literarum Notis" résumant les principes existants en cryptologie. Il y parle d'un objet similaire à celui qu'avait conçu Alberti, de la facilité de changement de clé littérale du système Belaso et du chiffrement lettre à lettre de Trithème.

Trithème

Il y aura encore des améliorations de la substitution polyalphabétique au 16ème siècle par l'utilisation d'un procédé "autoclave" (le message lui-même est la clé). C'est Cardan, médecin et mathématicien milanais qui invente ce procédé. Malgré sa brillante idée, l'application qu'il en faisait était défectueuse.

L'inventeur du second procédé "autoclave", valable celui là, est un français du nom de Blaise de Vigenère. Parmi les nombreux systèmes exposés par Vigenère, figure la substitution polyalphabétique. Il utilise un tableau du type Trithème : c'est le "carré de Vigenère" :

Jusqu'en 1917 ce procédé semblait inviolable, notamment par des revues scientifiques américaines.

En dépit du mythe de son inviolabilité, la polyalphabétisation fut parfois décryptée. Mais il s'agissait de cas particuliers, très éloignés les uns des autres dans le temps, si peu courants que les oeuvres classiques de cryptologie ne les mentionnent même pas. Du fait de sa faible utilisation, les méthodes de déchiffrement étaient inexistantes.

La politique semble être un terrain capital pour la cryptanalyse, selon de nombreux cryptologues. Antoine Rossignol décrypte un message destiné aux huguenots en une heure annonçant la fin de munitions très proche de ces derniers. Surprise, l'armée royale fait capituler la ville malgré les remparts conséquents. Suite à ce succès, Rossignol fut assigné en tant que Cryptographe de la France. Il se fit très vite une place de choix auprès du Roi. En 1630, ses déchiffrements l'ont rendu suffisamment riche pour construire un château à Juvisy. Le travail de Rossignol lui donnait accès à certains des plus importantes confidences de l'Etat et, de ce fait, faisait de lui un homme brillant et très respecté de la cour de Louis XIV. En 1682 il décède et son fils qu'il avait formé prit sa succession. Une des plus grandes contributions des Rossignols fut de démontrer de façon éclatante à ceux qui gouvernaient la France l'importance du déchiffrement dans la détermination de leur politique.

Antoine Rossignol

Cela aboutit à la création d'un bureau spécialisé au 18ème, le Cabinet Noir. D'autres s'édifièrent dans toute l'Europe. Celui de Vienne en Autriche passait pour être le meilleur d'Europe. Les cryptanalystes utilisaient la sténographie pour plus de rapidité, ils connaissaient toutes les langues européennes. Dix personnes travaillaient et déchiffraient 80 à 100 courriers par jour. Ils ne commirent que très peu d'erreurs. En effet pour plus d'efficacité, une personne travaillait une semaine sur deux. L'Autriche possédait alors une très bonne politique extérieure du fait de leur puissance dans le domaine de la cryptologie.

L'Angleterre possédait également son Cabinet Noir. C'est sous l'impulsion de John Wallis, passionné par la science des écritures secrètes, que de nombreux déchiffrements sur substitution mono-alphabétique furent possibles, tels des cryptogrammes américains à destination de l'Europe. C'est le père de la cryptologie anglaise comme Rossignol l'était en France.

John Wallis

Les succès des cryptanalystes étaient dus, dans une large mesure, à leur habileté et leur talent. Les tourments politiques de 1840 renversèrent la plus grande partie de ce qui restait en Europe d'absolutisme. Le renouveau de la liberté ne tolérait plus l'ouverture des lettres par les gouvernements. En Angleterre, une formidable clameur publique et parlementaire contre l'ouverture clandestine du courrier obligea à interrompre leur Cabinet Noir. En France, il n'a cessé de dépérir depuis la révolution pour totalement disparaître. Mais parallèlement allait naître une invention qui révolutionnera la cryptographie : le télégraphe.

Cette nouvelle invention dans les communications suscita de nouvelles vocations à la cryptologie. Les hommes d'affaires utilisaient des codes commerciaux pour leurs transactions. Ils remplaçaient des mots ou des phrases par de simples groupes codiques qui offraient une sécurité suffisante.

Dans le domaine militaire, le télégraphe allait offrir aux généraux et autres officiers l'occasion d'exercer un contrôle permanent et instantané des forces armées. Le chef militaire, installé dans un poste de commandement loin à l'arrière et informé par le télégraphe, suivait sur des cartes l'évolution de la bataille, mieux qu'il n'aurait pu le faire sur le terrain. Le temps des généraux à cheval, surveillant la bataille du sommet d'une colline comme Napoléon, était révolu.

Une situation nouvelle demandait de nouvelles théories, une nouvelle approche. C'est alors qu'un ouvrage fondamental ouvrit la cryptologie aux influences extérieures : "la cryptographie militaire" d'Auguste Kerckhoffs von Nieuwenhof. Il naquît en Hollande mais fit ses études à Aix-la-Chapelle. Kerckhoffs mettait en valeur le changement apporté aux communications militaires par le télégraphe. Les chefs des armées désiraient que le chiffrement militaire possède les qualités suivantes : sécurité, rapidité et donc simplicité. Kerckhoffs avait reçu ce nouvel ordre de chose et souligna l'importance de la cryptanalyse mettant à l'épreuve les procédés de chiffrement. De ces principes de sélection d'un système de chiffrement opérationnel, il déduisit six conditions fondamentales :

Une situation nouvelle demandait de nouvelles théories, une nouvelle approche. C'est alors qu'un ouvrage fondamental ouvrit la cryptologie aux influences extérieures : "la cryptographie militaire" d'Auguste Kerckhoffs von Nieuwenhof. Il naquît en Hollande mais fit ses études à Aix-la-Chapelle. Kerckhoffs mettait en valeur le changement apporté aux communications militaires par le télégraphe. Les chefs des armées désiraient que le chiffrement militaire possède les qualités suivantes : sécurité, rapidité et donc simplicité. Kerckhoffs avait reçu ce nouvel ordre de chose et souligna l'importance de la cryptanalyse mettant à l'épreuve les procédés de chiffrement. De ces principes de sélection d'un système de chiffrement opérationnel, il déduisit six conditions fondamentales :

- le système doit être matériellement, sinon mathématiquement, indéchiffrable;

- il faut qu'il n'exige pas le secret et qu'il puisse sans inconvénient tomber entre les mains de l'ennemi;

- la clé doit pouvoir en être communiquée et retenue sans le secours de notes écrites, et être changée et modifiée au gré des correspondants;

- il faut qu'il soit applicable à la correspondance télégraphique;

- il faut qu'il soit portatif, et que son maniement ou son fonctionnement n'exige pas le concours de plusieurs personnes;

- le système doit être d'un usage facile ne demandant ni tension d'esprit, ni la connaissance d'une longue série de règles à observer.

Par sa clarté, la qualité de ses sources, la valeur inestimable des nouvelles techniques qui y sont exposées, mais avant tout par la maturité, la sagacité et l'acuité des vues de son auteur, "la cryptographie militaire" se place au premier rang parmi les ouvrages fondamentaux de la cryptologie.

Pendant qu'en France, Kerckhoffs dégageait, avec une extraordinaire lucidité, les principes fondamentaux qui, encore de nos jours, guident les travaux des cryptologues, un illustre savant anglais, Wheatstone, sans doute plus pragmatique, enrichissait la cryptographie d'un nouveau procédé. Il s'agissait d'un cryptographe de type Alberti mais avec deux aiguilles semblables à celles d'une montre.

Pendant qu'en France, Kerckhoffs dégageait, avec une extraordinaire lucidité, les principes fondamentaux qui, encore de nos jours, guident les travaux des cryptologues, un illustre savant anglais, Wheatstone, sans doute plus pragmatique, enrichissait la cryptographie d'un nouveau procédé. Il s'agissait d'un cryptographe de type Alberti mais avec deux aiguilles semblables à celles d'une montre.

Le fonctionnement était pratiquement identique sauf qu'il y avait le caractère spécial "+" permettant la séparation des mots. Ainsi en gardant le même angle entre les deux aiguilles, le cryptogramme apparaissait de façon continue, sans espace.

A l'aube du 20ème siècle, le savoir en cryptographie et cryptanalyse est important. C'est dans le domaine militaire que l'on verra le plus cette science des écritures secrètes. Beaucoup de cryptologues ont découvert des procédés très complexes cependant l'utilisation par les militaires sera simplifiée car des erreurs ont été faites dans le passé pour le cryptage ou le décryptage. La France, meilleure nation cryptologique, aborde le premier conflit mondial avec de l'avance sur l'Allemagne qui pense toujours être la nation suprême par excellence et qui reste sur ses acquis. En effet, ils ne se sont pas rendu compte de l'importance de la cryptanalyse mettant à l'épreuve la cryptographie. Des hauts faits historiques ont été imprégnés par la cryptologie comme la résolution de l'affaire Dreyfus mais elle allait être décisive pour le destin du monde en raison de l'utilisation qu'elle a connue pendant les deux guerres mondiales.

Polybe

De nombreux procédés stéganographiques ont vu le jour chez les grecs. Notamment, le célèbre disques pourvus de trous. Le chiffrement consistait à passer un fil de façon aléatoire dans les différents trous. Un autre procédé stéganographique était de marquer d'une piqûre d'épingle dans un livre ou tout autre document les lettres dont la succession fournit le texte secret (notamment utilisé par les Allemands pendant le premier conflit ). Polybe, écrivain grec, est à l'origine du premier procédé de chiffrement par substitution. C'est un système de transmission basé sur un carré de 25 cases :

En janvier 1917, la guerre entre l'Allemagne et les Alliés fait rage. Alors qu'aux États-Unis, ils tentent de rester neutre. C'est ainsi qu'un an au parant Woodrow Wilson est redevenu le président des États-Unis grâce à son slogan "He kept us out of the war" (il nous a préserver de la guerre).

En janvier 1917, la guerre entre l'Allemagne et les Alliés fait rage. Alors qu'aux États-Unis, ils tentent de rester neutre. C'est ainsi qu'un an au parant Woodrow Wilson est redevenu le président des États-Unis grâce à son slogan "He kept us out of the war" (il nous a préserver de la guerre). Dès la Première Guerre Mondial, l'équipe française de cryptographie fait preuve d'habilité en décryptant la plupart des message codés provenant de l'ennemie. Mais ces performances sont gâchées par les indiscrétions de la presse et la situation devient vraiment compliquée avec l'arrivé du chiffre ADFGVX.

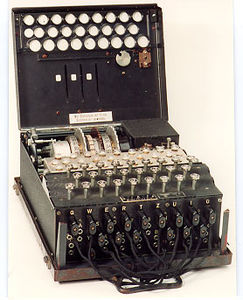

Dès la Première Guerre Mondial, l'équipe française de cryptographie fait preuve d'habilité en décryptant la plupart des message codés provenant de l'ennemie. Mais ces performances sont gâchées par les indiscrétions de la presse et la situation devient vraiment compliquée avec l'arrivé du chiffre ADFGVX. Le principe de cette machine est à la fois simple et astucieux : si le commandeur allemand et le sous-marin ont le même réglage de départ, il suffit à l'opérateur du sous-marin de taper directement le message codé pour obtenir le message clair. De plus, le nombres de clés est impressionnant (de l'ordre de dix puissance vingts), c'est pourquoi les allemands acquièrent une confiance totale en cette machine, ils en fabriquent alors 100 000. Ils sont persuadés que jamais les Alliés ne déchiffreront leurs messages.

Le principe de cette machine est à la fois simple et astucieux : si le commandeur allemand et le sous-marin ont le même réglage de départ, il suffit à l'opérateur du sous-marin de taper directement le message codé pour obtenir le message clair. De plus, le nombres de clés est impressionnant (de l'ordre de dix puissance vingts), c'est pourquoi les allemands acquièrent une confiance totale en cette machine, ils en fabriquent alors 100 000. Ils sont persuadés que jamais les Alliés ne déchiffreront leurs messages. Parmis ces milliers de personnes, un logicien et mathématicien, Alan Türing ayant construit une machine précurseur des ordinateurs de nos jours. Elle formalise la notion d'algorithme. Il conçoit des machines programmables surnommées les Bombes, elles permettent après une vingtaines d'heures de déchiffrer les messages de l'ennemi. L'évolution est telle que les navires coulés appartenant aux Anglais diminuent de moitié.

Parmis ces milliers de personnes, un logicien et mathématicien, Alan Türing ayant construit une machine précurseur des ordinateurs de nos jours. Elle formalise la notion d'algorithme. Il conçoit des machines programmables surnommées les Bombes, elles permettent après une vingtaines d'heures de déchiffrer les messages de l'ennemi. L'évolution est telle que les navires coulés appartenant aux Anglais diminuent de moitié.

L'Italie en 1467 a réussi avec un homme d'un génie exceptionnel, Leon Battista Alberti, à faire fortement évoluer la science des écritures secrètes. Il invente la substitution polyalphabétique, procédé permettant la correspondance de nombreux alphabets cryptés en un seul clair.

L'Italie en 1467 a réussi avec un homme d'un génie exceptionnel, Leon Battista Alberti, à faire fortement évoluer la science des écritures secrètes. Il invente la substitution polyalphabétique, procédé permettant la correspondance de nombreux alphabets cryptés en un seul clair.

En 1587, Marie Stuart (photo) passe au billot. Cette reine d'Ecosse est accusée d'avoir complotée le meurtre de sa soeur, la reine Elisabeth Ier d'Angleterre. Tout commence un quartde siècle plus tôt. Marie part épouser le roi français François II. C'est un mariage malheureux. La mort du souverain à 16 ans renvoie la belle reine dans ses plateaux brumeux écossais. Les seigneurs du royaume ne veulent cependant pas d'une reine forte. Ils humilient Marie pendant que les adeptes de la religion réformée menés par le prédicateur John Knox réclament la déchéance de la souveraine. Orgueuilleuse, cette dernière survit d'abord au milieu des crimes et des trahisons. Mal mariée, mal défendue, mal conseillée, elle finit par tomber. Ses ennemis écossais l'enferment dans le château de Lochleven. Elle s'évade en barque au milieu de la nuit. Ses partisans sont défaits à Langside. Elle cherche refuge en Angleterre.

En 1587, Marie Stuart (photo) passe au billot. Cette reine d'Ecosse est accusée d'avoir complotée le meurtre de sa soeur, la reine Elisabeth Ier d'Angleterre. Tout commence un quartde siècle plus tôt. Marie part épouser le roi français François II. C'est un mariage malheureux. La mort du souverain à 16 ans renvoie la belle reine dans ses plateaux brumeux écossais. Les seigneurs du royaume ne veulent cependant pas d'une reine forte. Ils humilient Marie pendant que les adeptes de la religion réformée menés par le prédicateur John Knox réclament la déchéance de la souveraine. Orgueuilleuse, cette dernière survit d'abord au milieu des crimes et des trahisons. Mal mariée, mal défendue, mal conseillée, elle finit par tomber. Ses ennemis écossais l'enferment dans le château de Lochleven. Elle s'évade en barque au milieu de la nuit. Ses partisans sont défaits à Langside. Elle cherche refuge en Angleterre.  sophistiquée du code de César et dont Marie est devenue une bonne praticienne. Elle correspond ainsi avec les cours catholiques d'Europe, avec ses partisans d'Ecosse et même avec de jeunes chevaliers anglais qui ont pris fait et cause pour la reine emprisonnée. Le jeune Anthony Babington se propose avec quelques amis de donner un coup de main pour libérer la captive. Sûre de son code, Marie Stuart écrit, discute le projet, parle de détails, dates, expériences. Mais Walsingham (photo) a intercepté la corrsepondance. Il la fait parvenir à un redoutable cryptanalyste vénitien nommé Thomas Phelippes. Chacune des lettres de Marie est décodée avant de reprendre son chemin pour son destinataire. Du coup, Walsingham suit pas à pas le développement de la conspiration. Le projet d'évasion de suffit pas. Pour délivrer Elisabeth Ier de la menace représentée par Marie Stuart, il faut la compromettre dans son projet criminel. Walsingham va la mener à sa perte, non content de suivre au mot près le plan de l'ennemie. Il modifie le texte d'un lettre de Babington et propose l'assassinat de se soeur. Marie, certaine de la sûreté de son code, approuve le projet, écrivant en code des mots fatals qui rpouvent sa culpabilité. Walsingham a gagné. Les preuves sont là. Il saisit Marie et produit sa correspondance devant un tribunal. Marie Stuart est condamné à mort, mal protégée par la clé de ses messages.

sophistiquée du code de César et dont Marie est devenue une bonne praticienne. Elle correspond ainsi avec les cours catholiques d'Europe, avec ses partisans d'Ecosse et même avec de jeunes chevaliers anglais qui ont pris fait et cause pour la reine emprisonnée. Le jeune Anthony Babington se propose avec quelques amis de donner un coup de main pour libérer la captive. Sûre de son code, Marie Stuart écrit, discute le projet, parle de détails, dates, expériences. Mais Walsingham (photo) a intercepté la corrsepondance. Il la fait parvenir à un redoutable cryptanalyste vénitien nommé Thomas Phelippes. Chacune des lettres de Marie est décodée avant de reprendre son chemin pour son destinataire. Du coup, Walsingham suit pas à pas le développement de la conspiration. Le projet d'évasion de suffit pas. Pour délivrer Elisabeth Ier de la menace représentée par Marie Stuart, il faut la compromettre dans son projet criminel. Walsingham va la mener à sa perte, non content de suivre au mot près le plan de l'ennemie. Il modifie le texte d'un lettre de Babington et propose l'assassinat de se soeur. Marie, certaine de la sûreté de son code, approuve le projet, écrivant en code des mots fatals qui rpouvent sa culpabilité. Walsingham a gagné. Les preuves sont là. Il saisit Marie et produit sa correspondance devant un tribunal. Marie Stuart est condamné à mort, mal protégée par la clé de ses messages.